IT & Business Lösungen

BHV Verlag – IT & Business Lösungen sowie Auswahl an Software und Büchern im Bereich Security, Foto & Bildbearbeitung und Systemwerkzeuge

Hier finden Sie eine Auswahl

an gängigen Fragen zu Software und Büchern.

Ja, eines der bekantesten ist das OpenSource Programm „FreeCAD“.

Mit FreeCAD kann man sowohl 2D als auch 3D Zeichnungen erstellen. Es ist personalisierbar, scriptfähig und erweiterbar. Mit seinen umfangreichen Eigenschaften eigent es sich für Bastler/Maker, erfahrene CAD-Anwender und auch Pädagogen.

Für den Einstieg in FreCAd empfehlen wir unser Buch „FreeCAD – 2D/3D Konstruktion – Das Einsteigerseminar„.

Das EPUB-Format hat sich als offener Standard für die digitalen Bücher etabliert. Es gilt als Nachfolger der älteren Formate OEB und OEBPS. EPUB Dateien können Sie mit Lesegeräten wie dem Amazon Kindle, dem Sony Reader oder dem Tolino angezeigt und gelesen werden. Darüber hinaus gibt es eine Vielzal an Apps, die sowohl für Android als auch iOS zur Verfügung stehen. Unter Windows, maxOS und Linux können Sie z.B. das OpenSource Programm Calibre verwenden. Mit Calibre können Sie EPUPs auch in andere Formate wie PDF oder das MOBI-Format konvertieren.

Ja, und das sogar als kostenloses OpenSource Programm – Scribus.

Scribus ist ein mächtiges DTP Programm, dass ständig weiterentwickelt wird. Es bietet auch schon jede Menge Vorlagen, die einfach an die persönlichen Bedürfnisse angepasst werden können. So können z.B. Standardformate wie A4, A6 Flyer, Wickel- oder Zickzackfalz direkt verwendet werden. Mit dem professionellen Farb-Management können die fertigen Layouts in CMYK-Farben an beliebige Druckereien gesendet werden und dort ohne Probleme weiter verarbeitet werden. Auch Sonderfarben lassen sich mit Scribuis individuell steuern.

Scribus kann über den folgenden Link heruntergeladen werden: https://www.scribus.net/downloads/

Lassen Sie sich nicht von der englischen Website abschrecken, sowohl die Sprache für die Installation als auch die Benutzeroberfläche stehen in deutscher Sprache zur Verfügung.

Für den schnellen Einstieg in Scribus empfehlen wir das Buch „Scribus Desktop-Publishing – Das Einsteigerseminar„

Das vor allem bei Start-Ups beliebte Leadership Modell OKR ist schnell erklärt und einfach zu verstehen (so die Theorie). Das Unternehmen definiert eine Mission (Objectives) und definiert anschließend Milestones oder Ergebniskennzahlen (Key Results), um das Unternehmensziel zu erreichen. Einfach erklärt, schwer umgesetzt!

Die Schwierigkeit für die meisten jungen Unternehmen und Start-Ups ist in der Anfangsphase den Fokus nicht zu verlieren und sich während dem Aufbau der Lernkurve nicht vom Ziel abbringen zu lassen.

Zu diesem Thema empfehlen wir Ihnen ein sehr gutes Buch, dass praxisnah anhand eines fiktiven Start-Ups den Weg und die Implementierung von OKR erklärt.

CAD steht für Computer Aided Design, frei übersetzt Computer unterstütztes Design. Hierbei wird der Zeichner durch autmatisierte Prozesse bei seiner Arbeit unterstützt. Das wohl bekannteste CAD-Programm fürfte AutoDesk CAD sein. Weitere bekannte Programme sind AutoDesk Inventor, Catia und SolidWorks von Dassault Systems, NX und Solid Edge von Siemens, um nur einige zu nennen. Es gibt auch kostenlose CAD Programme die unterverschiedenen Lizenzen erhältlich sind. HeeksCAD (BSD), FreeCAD (OpenSource) und QCAD (OpenSource) gehören hier zu den bekanntesten.

Als kostenlose Alternative hat sich seit vielen Jahre das OpenSource Programm Apache OpenOffice bewährt. OpenOffcie besteht bietet, wir Microsoft Office verschiedene Programme für die Textverarbeitung, Tabellenkalkulation, Präsentation und ein Datenbankprogramm. Zusätzlich beinhaltet es einen Formeleditor und ein Programm zum Zeichnen. OpenOffice ist für alle wichtigen Betriebssysteme (Windows, MacOS X, Linux) verfügbar. Mit seiner Kompatiblität zu den weit verbreiteten MS Office Formaten (.DOC, .XLS, .PPT, .MDB) ist der Datenaustausch mit Nutzern anderer Office-Suiten kein Problem.

Apache OpenOffice kann über den folgenden Link kostenlos heruntergeladen werden. https://www.openoffice.org/de/download/

Für Ein- und Umsteiger empfehlen wir das Buch „OpenOffice 4 für Ein- und Umsteiger“ vom bekannten IT Autor und TV Journalisten Jörg Schieb.

Gar nicht! Das klingt nicht gut, entspricht jedoch der Realität. Es gibt Software z. B. von der Firma NSO Group aus Israel, die darauf spezialisiert ist in fremde Systeme einzudringen. Erfolgt ein gezielter Angriff auf ein bestimmtes Gerät, kann sich kein Antivirus-Programm dagegen wehren. Antivirenscanner arbeiten mit Signaturen bekannter Schadsoftware. Bei einem neuen, noch unbekannten Angriffsszenario können sie den Angriff nicht verhindern, da es dazu keine Signatur in ihrer Datenbank gibt.

An diesem Punkt setzt die Endpoint Security ein. Gelingt es Angreifern, auf das System ihres Ziels zu gelangen, muss die infizierte Schadsoftware ausgeführt werden. Dies versuchen moderne Betriebssysteme wie Windows 10, durch das sogenannte Whitelisting zu verhindern. Beim Whitelisting werden nur Programme und Komponenten ausgeführt, die vorher vom Anwender als „sauber“ klassifiziert wurden. Das Whitelisting funktioniert nur solange, wie ein Angriff nicht bekannte unbedenkliche Komponenten nutzt, um zur Aufführung zu gelangen.

Ein erweiterter Schutzmodus ist der „Guarded Desktop“, der eine „sichere Schutzhülle“ um kritische Anwendungen aufbaut und kritische Aktivitäten unterbindet. Dazu zählen unter anderem:

- Keylogging: das Mitschneiden von Tastatureingaben.

- Aufzeichnung von Bildschirmaktivitäten.

- Veränderungen von Nachrichten z.B. E-Mails und Messenger.

- Einfügen von Schadcode in Datenbanken und Anwendungen, die auf der Whitelist stehen.

Mit der Software App-Protect von Reddfort können sich Anwender vor gezielten Angriffen schützen. Die Anwendung besteht aus zwei Komponenten, einem ausgefeilten Whitelist-System und dem Guarded Desktop. App-Protect wirkt auch dann, wenn der Virenscanner von einem potenziellen Angreifer überwunden wurde. App Protect verhindert einfach den Start von ausführbaren Dateien (EXE, MSI, BAT, etc.) und v die Auführung von z. B. Macros aus Office-Dokumenten (DOC, XLS, etc.). So ist es dennoch möglich Dateien wie Videos, Musik, Fotos und Office-Dokumente von externen USB-Laufwerken zu starten. Die Ausführung von aktiven Elementen, die wiederum Schadsoftware nachladen, wird aber zuverlässig unterbunden.

Am besten lässt sich App-Protect auf einem neuinstallierten System einsetzen, um zu verhindern, dass mögliche Schadsoftware bereits im System installiert wurde und anschließend von App-Protect „geschützt“ wird.

Ja, denn E-Mails bieten den gleichen Schutz vor „mitlesen“, wie die gute alte Postkarte. Wenn Sie wirklich vertrauliche Daten, wie z. B. geschäftliche Daten per E-Mail versenden möchten/müssen, kommen Sie um eine Verschlüsselung nicht herum. Zum Schutz der Nachrichten/Unterlagen bieten sich die folgenden Möglichkeiten an.

Passwortgeschützte Dateien:

Sie können die Daten selbstverständlich in eine passwortgeschützte Datei legen und diese dann an die E-Mail anhängen. Nur ist die Handhabung nicht sehr komfortabel und vertrauliche Dinge, die in der Nachricht stehen, können immer noch mitgelesen werden. Die Übermittlung des Passworts sollte zumindest über einen anderen Weg (Messenger, Telefon, etc.) erfolgen und nicht per E-Mail.

PGP (Pretty Good Privacy)

PGP benutzt ein sogenanntes Public-Key-Verfahren, in dem es ein eindeutig zugeordnetes Schlüsselpaar gibt. PGP basiert dabei auf dem sogenannten Web of Trust, bei dem es keine zentrale Zertifizierungsinstanz gibt, sondern Vertrauen von den Benutzern selbst verwaltet wird. Die Einrichtung ist um einiges schwieriger und stellt viele Benutzer vor große Hürden.

Reddort M-Protect

Die Lösung für ein Maximum an Sicherheit, gepaart mit einfacher Installation und Verwaltung. Die Benutzer werden über das Administrationstool von M-Protect angelegt und verwaltet. Anschließend erhält jeder Benutzer eine persönliche Datei für die Installation des Add-ins für Microsoft® Outlook®. Danach werden die E-Mails, die M-Protect Benutzer untereinander austauschen, automatisch verschlüsselt versendet und empfangen. Selbstverständlich können Sie nach wie vor auch ganz normale „unverschlüsselte“ E-Mails mit Microsoft® Outlook® empfangen und versenden.

Ein typischer Angriff auf die IT Infrastruktur von Unternehmen wird in 3 Schritten durchgeführt.

1. Suche nach Schwachstellen

Die Angreifer suchen zuerst nach Schwachstellen im System. Das können unbefangene Emails an Mitarbeiter sein z. B. eine unauffällige Rechnungsemail an die Buchhaltung. Netzwerkdrucker mit offenen Ports, IoT Geräte mit alter Firmware oder sogar Router, deren bekannte Sicherheitslücken nicht geschlossen wurden. Zusätzlich kann Gefahr von Websites ausgehen, die bereits mit Schadcode infiziert wurden und deren Betreiber nicht über genügend Ressourcen verfügen, um ständig auf die Sicherheit der eigenen Websites zu achten.

Sobald der Schadcode auf einem Gerät im Netzwerk installiert wurde, verbreitet er sich schnell, um bei Entdeckung auf einem Gerät z. B. durch Antivirensoftware bereits auf genügend anderen Geräten installiert zu sein. In dieser 1. Phase passiert noch nichts. Die Malware ist lediglich der Brückenkopf für weitere Angriffe. Sie kopiert sich auf immer mehr Geräte und erhält dadurch zusätzliche Rechte innerhalb des Netzwerkes.

2. Installation von Schadsoftware

Nach der Verbreitung im Netzwerk lädt die Malware unterschiedliche Werkzeuge, z. B. um Passwörter auszuspähen oder Geräte fernzusteuern. Je nach Angriffsart können verschiedenste Softwarekomponenten auf die kompromittierten Geräte geladen werden. Durch die bereits erworbenen „Rechte“ der Malware wird der Download von Schadsoftware nicht als Bedrohung erkannt.

3. Vollstreckung

Die Durchführung des Angriffs auf ein Unternehmensnetzwerk kann sehr unterschiedlich verlaufen. So können Auftraggeber des Angriffs an Geschäftsgeheimnissen und Informationen interessiert sein. Die Daten werden auf den betroffenen Rechnern meist komprimiert und anschließend an eine Adresse außerhalb des Unternehmensnetzwerkes gesendet. Kriminelle können Datenträger verschlüsseln und erst nach Zahlung wieder freigeben. Manche Angriffe zielen darauf ab, Rechnerleistung und Bandbreite abzuziehen, um z. B. Kryptowährung zu produzieren oder DOS Attacken gegen andere Systeme auszuführen. Eins haben die meisten Angreifer gemein, sie verfügen über viel Geduld. Es kann sehr lange dauern, bis die Betroffenen merken, dass ihr System kompromittiert wurde.

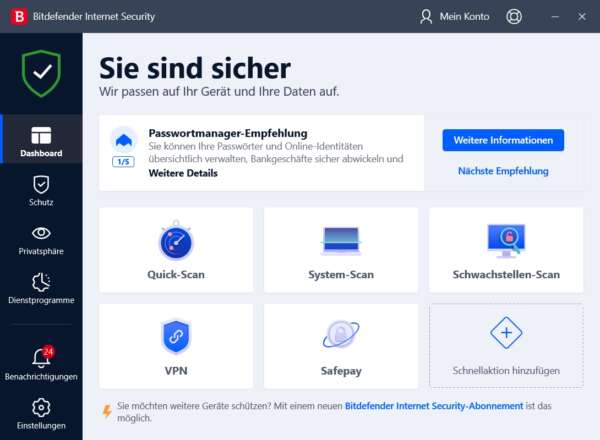

Wie kann man sich vor einem solchen Angriffsszenario schützen?

1. Grundabsicherung

Eine Grundabsicherung bieten Securitylösungen z. B. von Symantec, GDATA oder Bitdefender. Es gibt Clientlösungen für jeden einzelnen Rechner oder Netzwerklösungen für alle Geräte. Die Bitdefender Box ist so eine Netzwerklösung. Sie bietet Schutz für alle Geräte z. B. Überwachungskamera, Laptops, Tablets innerhalb eines WLAN-Netzwerkes.

2. Aufmerksame Mitarbeiter

Die beste Firewall oder Sicherheitssoftware kann nur funktionieren, wenn die Mitarbeiter bzw. User sich an bestimmte Regeln halten. So sollten keine privaten Datenträger oder Smartphones innerhalb des Netzwerkes verwendet werden dürfen. Außerdem ist Aufmerksamkeit beim Öffnen von E-Mail-Anhängen geboten. Selbst bei bekannten Absendern könnte sich Malware innerhalb der E-Mail verbergen, deshalb sollten User nicht nur den Aliasnamen, sondern auch die eigentliche E-Mail-Adresse prüfen.

3. Schutz kritischer Applikationen

Bei gezielten Angriffen auf ein bestimmtes Unternehmen hilft dieser Grundschutz wenig. Die Angreifer können ihre Schadsoftware oder Trojaner gezielt tarnen und dadurch in das Netzwerk gelangen. Damit die Schadsoftware nicht zum Einsatz kommt, helfen nur geschützte Anwendungen mit White-List-Lösungen und einem Guarded-Desktop. Mit App-Protect wird Schadsoftware – z. B. Keylogger zum Ausspähen von Passwörtern – erst gar nicht zur Ausführung gebracht.

4. Back-ups sichern den Geschäftsbetrieb

Kompletten Schutz wird es nicht geben. Nachlässige oder böswillige Mitarbeiter können ein Unternehmen in Gefahr bringen. Damit im Ernstfall der Geschäftsbetrieb weiterlaufen kann, sind Datensicherungen unerlässlich. So kann im Fall eines netzwerkweiten Angriffs auf einen gesicherten Wiederherstellungspunkt zurückgesetzt und der Großteil der Daten wiederhergestellt werden. Einfache Back-up-Lösungen bietet z. B. Windows, bessere und vor allem automatische Sicherungen empfehlen wir von EaseUS.

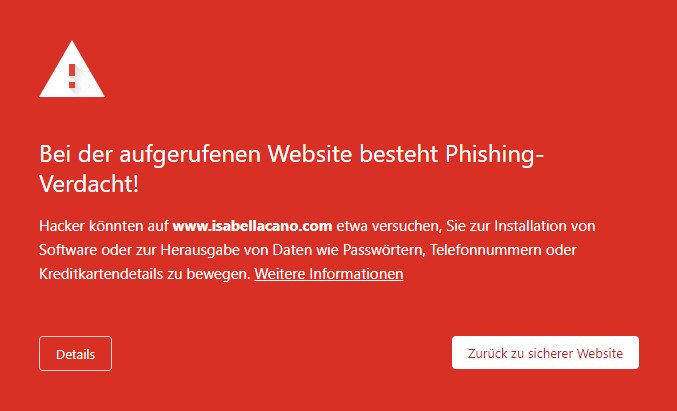

Die neue Angriffswelle richtet sich vor allem gegen Firmen. Geschäftsführer/CEO (Namen stehen im Impressum einer Website), Vertriebs- und Marketingmitarbeiter (meist ebenfalls öffentlich einsehbar) und Mitarbeiter aus öffentlichen Verwaltungen (z. B. Finanzverwaltungen). Sie sind die häufigsten Ziele dieser Angriffswelle, allerdings kann es jeden Anderen treffen. Mit WeTransfer bedienen sich die Angreifer einer sehr bekannten Plattform für die Versendung von z. B. Präsentationen, Katalogen oder größeren Grafiken und Fotos. WeTransfer ist ein Cloud-Dienst der vor allem von Unternehmen und Freiberuflern genutzt wird. Es ist ein ideales trojanisches Pferd, um in ein Firmennetzwerk einzudringen. Die Phishing-E-Mail wirkt sehr authentisch. Der Absender scheint der Cloudservice „WeTransfer“ zu sein, der Link zur angeblichen Download-Datei wirkt ebenfalls echt. Allerdings führt der Link zu einer anderen Website, auf der im ersten Schritt die E-Mail-Adresse des Opfers gespeichert wird. Damit haben die Angreifer schon mal alle einfachen Ziele identifiziert. Im nächsten Schritt übermittelt die Website Schadcode zum Rechner des Opfers. Bei diesem Schritt kann ein guter Webbrowser-Schutz wie von Bitdefender oder McAfee helfen. Die Security Software blockt den Zugang zur Website und warnt vor den möglichen Gefahren (siehe Bild).

Wir haben einen Test mit dem Windows 10 eigenen Security-Schutz „Windows Defender“ durchgeführt. Leider ließ der Defender die Website aufrufen und damit waren wir der Spionage ausgeliefert.

Wie können Anwender einen solchen Angriff abwehren?

- Der E-Mail Client sollte E-Mails nur im Text-Format nicht im HTML Format empfangen. Außerdem sollte das automatische Nachladen von externen Inhalten (z. B. Grafiken) verhindert werden. Beim Nachladen von z. B. Grafiken kann der Angreifer Schadcode weitergeben und weiß, wer seine E-Mail geöffnet hat (E-Mail-Adresse ist damit als potenzielles Ziel identifiziert). Die E-Mails sehen zwar im Text-Format nicht mehr so schön aus, allerdings kann ein Angreifer nicht mehr erkennen, ob eine E-Mail geöffnet oder sogar gelesen wurde.

- Ein gesundes Misstrauen, selbst bei bekannten Absendern ist der beste Schutz. Verschickt der Kollege aus der Buchhaltung wirklich eine WeTransfer Datei? Wohl eher nicht. Excel- oder PDF Dateien brauchen nicht viel Speicherplatz und würden auf direktem Wege gesendet. Falls der Kollege aus der Marketingabteilung eine Datei per WeTransfer sendet, ist die Wahrscheinlichkeit höher, dass die E-Mail geöffnet wird. Vor dem Anklicken des Links in der E-Mail unten links auf die Linkadresse im E-Mail-Client achten. Wenn dort nicht „https://wetransfer.com/download/….“ Steht, handelt es sich wahrscheinlich um eine Phishing E-Mail.

- Wenn 1 und 2 nicht geholfen haben und in einem unkonzentrierten Moment die E-Mail geöffnet wurde, kann ein gute Security Lösung wie Bitdefender helfen einen Angriff abzuwehren.

- Wenn 1 – 3 nicht geholfen haben, ist es immer noch möglich das System auf einen Wiederherstellungspunkt zurückzusetzen oder mit EaseUS ToDo Back-up regelmäßige Updates anzufertigen.

Fazit:

Es bleibt spannend und die Angriffe werden immer ausgefeilter. Früher erreichten uns Phishing E-Mails von Unbekannten in schlechtem Deutsch oder Englisch. Inzwischen sind es bekannte Absender, in deren Betreff halbwegs nachvollziehbare Inhalte stehen. Selbst wenn die E-Mails verschlüsselt im Internet unterwegs sind, so ist der Kopf mit der E-Mail-Adresse lesbar, weil sonst eine Weiterleitung an den richtigen Empfänger nicht möglich wäre. Hier setzen Cyberkriminelle an und greifen die E-Mail Adressen des Senders und Empfängers ab. Mit wachsamen Auge, gesundem Menschenverstand und einer guten Security-Lösung ist der Anwender vor einem bekannten Phishing Angriff geschützt.

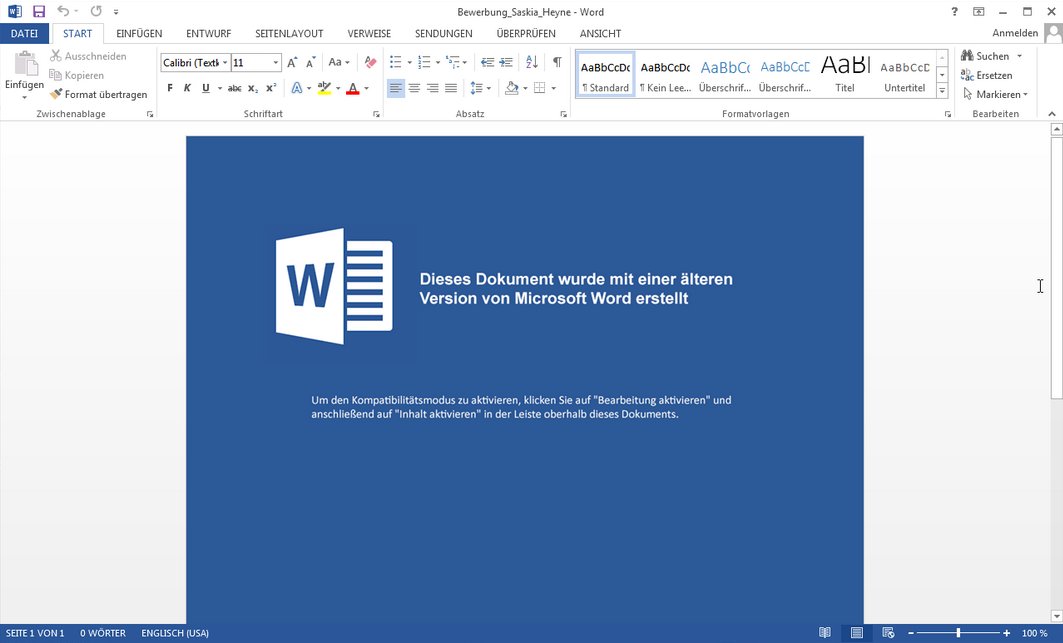

Das CERT-Bund, die Computer-Gefahrenstelle der Bundesverwaltung, warnt aktuell vor einer Ausbruchswelle des Verschlüsselungstrojaners GandCrab.

Der Absender dieser E-Mail lautet „Saskia Heyne“ und der Betreff „Bewerbung auf die angebotene Stelle“.

Im Anhang dieser E-Mail befindet sich ein Word-Dokument, das beim Öffnen versucht, den Anwender zur Aktivierung von Makros zu überreden.

Ohne diesen Schritt kann der Trojaner seinen Schadcode nicht ausführen.

Öffnen Sie Word-Dateien, die Macros enthalten nur, wenn Sie diese aus einer 100% vertrauswürdigen Quelle erhalten haben.

Laut einer Studie der Aberdeen Group erhalten Unternehmen, die Videos auf ihrer Website einsetzen 66 % mehr qualifizierte Besucher. Außerdem erreichen diese Unternehmen eine 54 % höhere Markenbekanntheit.

Es gibt zahlreiche Agenturen, die Image-Filme erstellen oder Produkt-Videos produzieren. Diese Filme und Videos entsprechen zwar den professionellen Standards, sind aber meist sehr steril und damit äußerst langweilig für die Zielgruppe.

Man erreicht ein Vielfaches der Aufmerksamkeit, wenn die Bedürfnisse der speziellen Zielgruppe direkt und ehrlich angesprochen werden. Ein Produktmanager aus dem eigenen Unternehmen ist zwar nicht unbedingt geschult, sicher vor der Kamera aufzutreten, allerdings kann er/sie den Enthusiasmus für die angebotene Dienstleistung oder das Produkt ehrlicher und kompetenter übermitteln, als ein Profi-Darsteller, der nur einen vorgegebenen Text vorliest.

Die Produktion von kurzen Videos muss nicht teuer sein. Mit ein paar guten Videovorlagen und einer einfach zu bedienenden Videoschnittsoftware werden Ergebnisse erzielt, die Kunden und Interessierte gleichermaßen begeistern.

Ein paar Tipps, wie interessante Videos selbst produziert werden können:

- Denken Sie an Ihre Kunden

Erklärvideos zu den Produkten und den angebotenen Dienstleistungen können von den Produktmanagern bestens erstellt werden. Sie kennen die Fragestellung Ihrer Kunden, warum also nicht hierzu kurze Erklärvideos erstellen? - In der Kürze liegt die Würze – Videos sollten kurz und interessant sein

Mehr als 10 – 15 Minuten lang sollte kein Erklärvideo sein. Das Wichtige auf den Punkt gebracht, nicht zu sehr ausschweifen und den Zuschauer im Spannungsbogen halten. - Auf welcher Plattform sollen die Videos publiziert werden?

Bei einem eigenen Server entsteht neben den Kosten für den Server noch der Aufwand für die Wartung. Außerdem werden die Videos nur von den Besuchern der eigenen Website gesehen. Um mehr Reichweite zu erlangen ist es besser die Videos auf einer Videoplattform wie YouTube, Vimeo oder Facebook zu publizieren. Wichtig ist es, den Videos gute „Tags“ also Stichworte zu verpassen, dass sie bei entsprechenden Suchanfragen auch angezeigt werden. Alle Videoplattformen bieten Code-Schnipsel an, die leicht in die eigene Website integriert werden können. Das erspart mühselige Websiteprogrammierung. Wer nicht möchte, dass die eingebetteten Videos durch Fremdwerbung finanziert werden, zahlt einen kleinen Obolus, um werbefrei zu bleiben. - Mit welcher Software kann ich eigene Videos erstellen?

Vorsicht, jetzt kommt Werbung!! Es gibt verschiedene Anbieter von guter Videobearbeitungssoftware. Der Marktführer in Deutschland ist Magix mit seinem Video Studio Deluxe. Cyberlink, Corel, Nero bietet ebenfalls gute Videobearbeitungssoftware an. Wir von bhv, haben uns seit Jahren mit dem Thema beschäftigt und Cyberlink, Corel und früher Ulead im deutschsprachigen Raum vermarktet. Da die meisten Programme inzwischen sehr kompliziert geworden sind, weil die Hersteller Jahr um Jahr neue Features ergänzen, empfehlen wir movavi Video Suite. Das Programm bietet gute Vorlagen, ist einfach zu bedienen, übernimmt den Upload zu den wichtigen Videoplattformen und enthält coole Features wie verwacklungsfreie Action-Cam oder Drohen Aufnahmen.

Bitdefender hat kürzlich ein Update veröffentlicht, dass den Schutz Ihrer Privatsphäre verbessert.

Die neueste Version von Bitdefender bietet jetzt mit „Anti-Tracker“ eine Browser-Erweiterung, mit der Sie erfahren welche Informationen Websites über Sie sammeln.

Unglücklicherweise gibt es im Netz keine Anonymität.

Sie hinterlassen bei jedem Website-Besuch einen Ihren digitalen Fußabdruck. Mit jedem Klick werden Daten über Sie und Ihre Online-Gewohnheiten erfasst und gespeichert´.

Beispiele: Eine Suche zum Thema „Fitness“ reicht aus, dass Ihnen an jeder Ecke des Internets eine Mitgliedschaft für einen Fitnessklub angeboten wird. Haben Sie sich auch schon gefragt, warum die Autowerbung, die Sie angeklickt haben, auf einmal überall auftaucht? Oder warum die Flugtickets nach einem schnellen Blick darauf plötzlich teurer sind?

Anti-Tracker hilft Ihnen!

Nach der Aktivierung zeigt der Anti-Tracker eine Liste der Tracker an, die in die von Ihnen besuchten Seiten eingebettet sind. Noch besser: Mit seiner Hilfe können Sie diese Tracker dann abschalten und ohne überall Spuren zu hinterlassen weitersurfen. Die Erweiterung ist zunächst für Chrome, Internet Explorer und Firefox verfügbar.

Falls Sie das Update noch nicht erhalten haben, keine Sorge: Es dauert nicht mehr lange. Außerdem ist es für Sie völlig kostenlos.

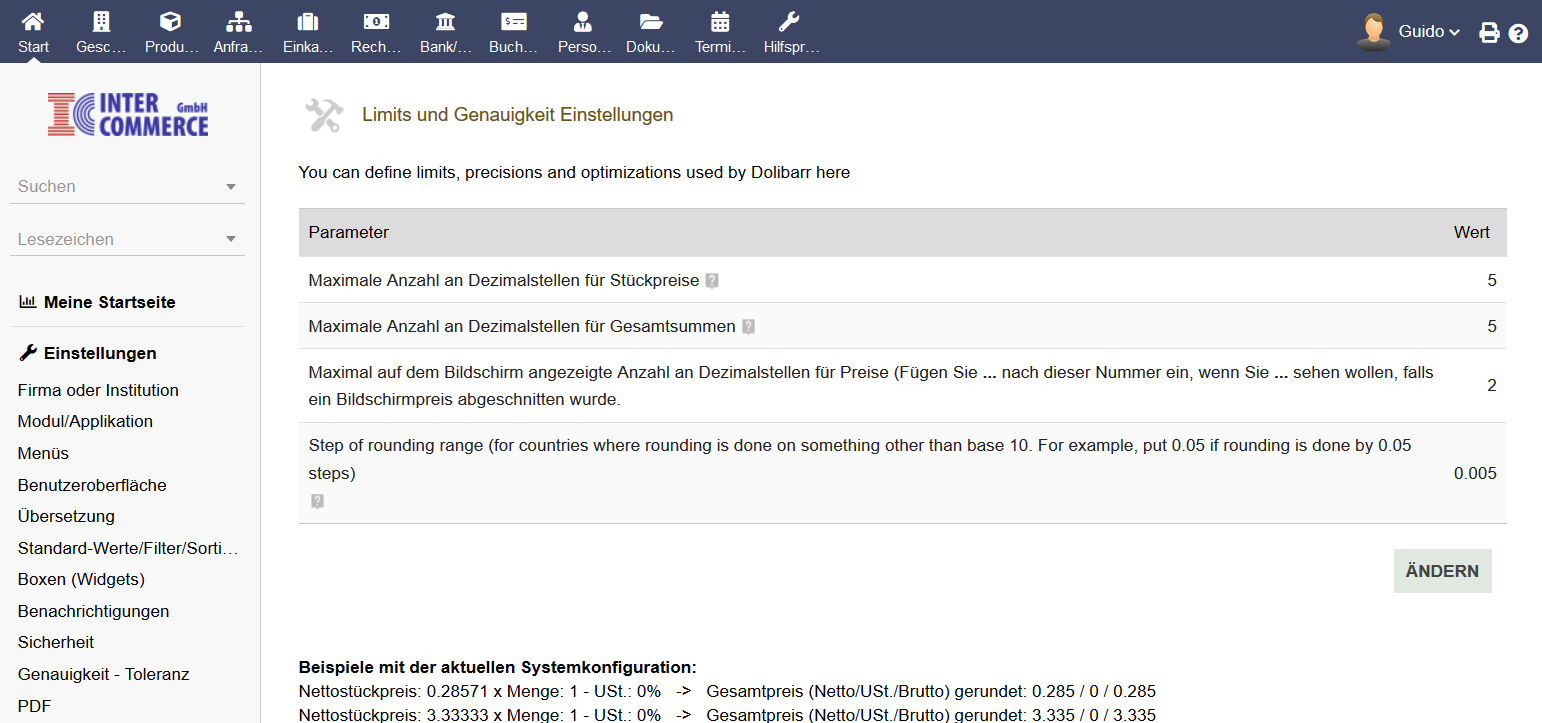

Dolibarr ERP & CRM ist eine browserbasierte und leicht zu bediendende Software.

In den Einstellungen von Dolibarr kann die Genauigkeit für die Rundung (Nachkommastellen) und das generelle Verhalten für die Rundung von Beträgen festeglegt werden.

Es gibt zwei unterschiedliche Methoden für die Berechnung der Mehrwertsteuer. Die spaltenweise (vertikale) Berechnung oder die Zeilenwiese (horizontale) Berechnung.

Bei der vertikalen Berechnung wird die Nettosumme pro Steuersatz für die gesamte Rechnung ermittelt und daraus die Mehrwertsteuersumme berechnet Bei der horizontalen Berechnung wird für jede einzelne Artikelzeile die Mehrwertsteuer unter Berücksichtigung der des jeweiligen Steuersatz berechnet

Beide Verfahren zur Berechnung sind gesetzlich zulässig, können aber bei Nachkommastellen zu Rundungsdifferenzen führen.

Beispiel:

Position 1:

Artikelpreis von 0,99 EUR + Mehrwertsteuer 19% = Bruttopreis 1,18 EUR

Position 2

Artikelpreis von 0,99 EUR + Mehrwertsteuer 19% = Bruttopreis 1,18 EUR

Position 3:

Artikelpreis von 0,99 EUR + Mehrwertsteuer 19% = Bruttopreis 1,18 EUR

Berechnung: (0,99 EUR + 0,19 EUR) x 3 = 3,54 EUR

Je nach gewählter Berechnung ergeben sich dadurch Rundungsdifferenzen von 0,01 EUR.

Um Rechnungen ohne Rundungsdifferenzen in Dolibarr zu erstellen müssen die folgenden Einstellungen geändert werden.

Start -> Einstellungen -> Genauigkeit – Toleranz

Irgendwann passiert es jedem Benutzer! Aus Versehen löschen Sie Dateien von Ihrer Festplatte, Speicherkarte oder von mit Malware infizierten Teilen Ihres Systems.

Mit einer Datenrettungssoftware können Sie alle oder die meisten Daten wiederherstellen. Was passiert „im Inneren“ der Software und wie funktioniert sie?

Wenn Sie eine Datei löschen oder eine Schnellformatierung auf Ihrer Speicherkarte starten, löscht das Betriebssystem die Daten nicht physisch, sondern den Zeiger oder die Adresse, an der die Daten gespeichert waren. Solange Sie diese Daten nicht überschreiben, weil der Speicher langsam voll ist, bleiben die ursprünglichen (gelöschten) Daten an ihrer Position.

Die Datenwiederherstellungssoftware verwendet verschiedene Methoden zur Wiederherstellung Ihrer Daten. Die einfachste und schnellste Methode ist die Wiederherstellung des Inhaltsverzeichnisses – also der Zeiger und Adressen zu den Daten auf der Festplatte oder Speicherkarte. Wenn Sie die fehlenden/gelöschten Dateien innerhalb eines kurzen Zeitraums erkennen und nicht viele Daten nach dem Löschvorgang gespeichert haben, sind die Chancen recht hoch, dass die meisten Ihrer Dateien vollständig wiederhergestellt werden können.

Wenn Sie feststellen, dass Dateien nach einem längeren Zeitraum fehlen und Sie mit dem Speicher (Festplatte/Speicher) gearbeitet haben, um neue Dateien, Fotos oder andere Daten zu speichern, wird der Prozess der Wiederherstellung schwieriger sein. Für diese Fälle benötigen Sie eine anspruchsvolle Lösung wie “ EaseUS Data Recovery Wizard“

EaseUS Data Recovery sucht nach speziellen Mustern auf dem Speicher. Jeder Dateityp (Bilder, Word-Dokumente, Excel-Dateien usw.) hat einen bestimmten Dateiaufbau. Die Datenrettungssoftware scannt die gesamte Festplatte, um diese Muster zu finden, und zeigt eine Liste der Dateien oder Dateifragmente an, die wiederhergestellt werden können. Dieser Vorgang dauert je nach Geschwindigkeit und Größe des Datenträgers eine Weile.

Nachdem die Suche nach gelöschten Dateien abgeschlossen ist, wird eine Liste der Dateien angezeigt, die gespeichert und wiederhergestellt werden können. Oft werden verschiedene Versionen derselben Datei angezeigt. Wenn Sie z.B. an einem Word-Dokument arbeiten und es ein paar Mal speichern, entstehen verschiedene Versionen desselben Dokuments. Auch wenn Sie nur eine Version „sehen“, erzeugt der Texteditor verschiedene Duplikate. Versuchen Sie immer zuerst, die neueste Version wiederherzustellen.

Selbst die beste Datenrettungssoftware kann nur Dateien wiederherstellen, die sich noch „physisch“ auf der Festplatte befinden. Wenn Ihre Festplatte sehr voll ist und Sie viel mit Ihrem Gerät gearbeitet haben, bevor Sie die gelöschten Dateien entdeckt haben, können die Ergebnisse sehr schlecht sein. EaseUS Data Recovery versucht sogar, Fragmente Ihrer Dateien wiederherzustellen. Wenigstens einen Teil des Textes, des Blattes oder Teile eines Fotos zurückzubekommen, ist in vielen Situationen besser als alles zu verlieren.

Am besten ist es, die gesamte Festplatte oder wichtige Ordner innerhalb eines bestimmten Zeitraums automatisch zu sichern EaseUS Todo Backup Home hilft Ihnen, Ihre Daten einfach zu sichern und spart Ihnen auch eine Menge Zeit.

Benutzer, die vom Erpressungstrojaner LockerGoga betroffen sind können nun wieder auf ihre Dateien zugreifen.

Möglich macht das von Bitdefender zur Verfügung gestellte Entschlüsselungswerkzeug (BDLockerGogaDecryptTool).

Das Werkzeug kann über den folgenden Link kostenlos herutergeladen werden:

BDLockerGogaDecryptTool

https://download.bitdefender.com/am/malware_removal/BDLockerGogaDecryptTool.exe

Der Entwickler hinter den Verschlüsselungstrokaner wurde mittlerweile verhaftet. Dadurch könnte Bitdefender Zugriff auf die privaten Schlüssel des kriminellen Entwicklers gehabt haben.

Das Werkzeug soll in Zusammenarbeit mit Europol und der Kantonspolizei Zürich entwickelt worden sein.

Die englische und die deutsche Anleitung für das BDLockerGogaDecryptTool können Sie über den eintrag in unserer Wissensdatenbank downloaden.

https://www.mkzwei.de/kb/faq.php?id=41

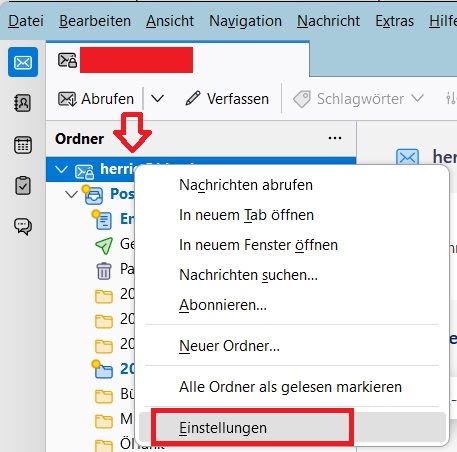

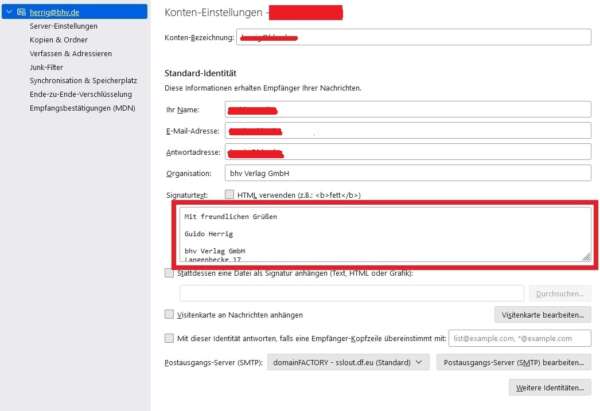

Thunderbird bietet die Möglichkeit automatisch an jede Ihrer E-Mails eine Signatur anzuhängen. Mit Signaturen können Sie jeder E-Mail Informationen zu Ihrer Person und Ihrer Firma automatisch anhängen. In diesem Artikel zeigen wir Ihnen, wie Sie eine Signatur in Thunderbird anlegen.

Thunderbird -Signatur erstellen – Schritt 1:

Öffnen Sie Tunderbird.

Thunderbird -Signatur erstellen – Schritt 2:

Klicken Sie mit der rechten Maustaste auf das Mailkonto, für das Sie eine Signatur erstellen möchten. In dem Menü klicken Sie dann auf „Einstellungen“.

Thunderbird -Signatur erstellen – Schritt 3:

Im Feld „Signaturtext“ können Sie nun Ihre persönliche Signatur hinzufügen. Hierzu können Sie einfach den Text eingeben oder eine bereits erstellte Datei Ihrer Signatur auswählen.

Hierzu wählen Sie die Option „Stattdessen eine Datei als Signatur anhänge (Text, HTML oder Grafik)“ und wählen die Datei mit Klick auf „Durchsuchen…“ aus.

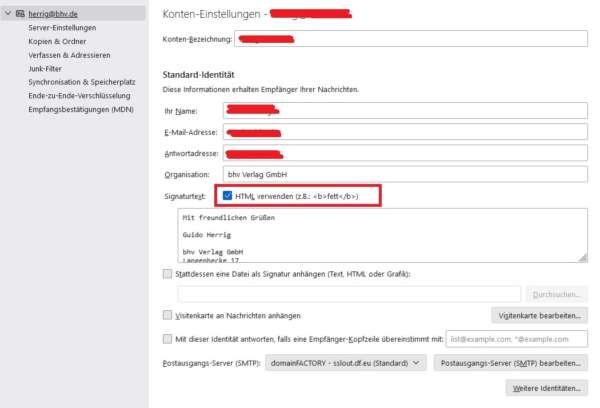

Thunderbird -Signatur erstellen – Schritt 4:

Sie können aber auch eine „HTML verwenden“ und Ihre Signatur dann ganz einfach formatieren:

- <em>Beispiel</em> gibt den Text kursiv aus

- <strong>Beispiel</strong> gibt den Text fett aus

- <tt>Beispiel</tt> gibt den Text im Terminalstil aus

- <u>Beispiel</u> gibt den Text unterstrichen aus

- <font color=“red“>Beispiel</font> ändert die Textfarbe zu rot

- Beispiel<br/> fügt einen Absatz ein

- Die Änderungen an der Signatur werden automatisch gespeichert und übernommen.

Ihre Signatur erscheint jetzt automatisch in den von Ihnen verfassten E-Mails.

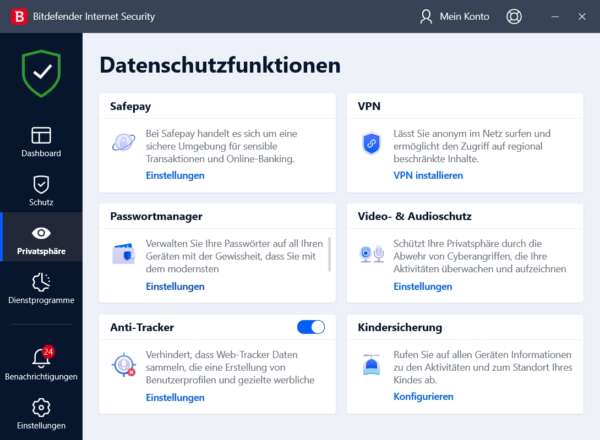

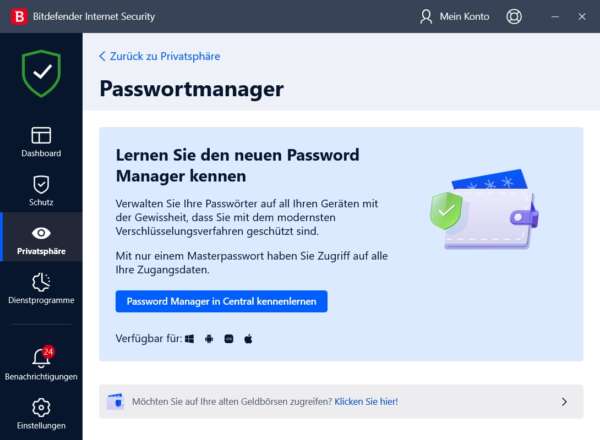

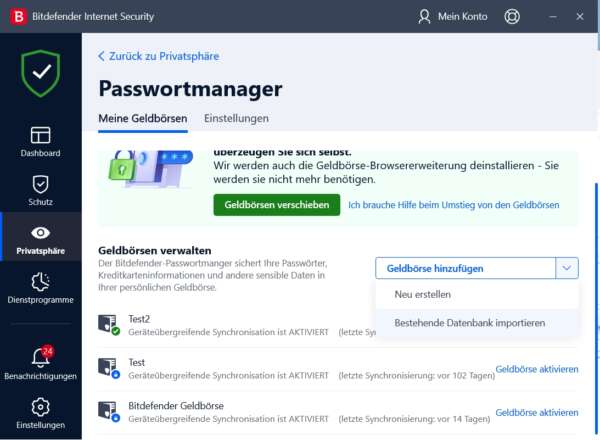

Bitdefender wird die alte Bitdefender-Geldbörse schon bald zugunsten des neuen und verbesserten Bitdefender Password Manager einstellen.

Der Bitdefender Passwortd Managerist ein plattformübergreifender Dienst der nächsten Generation, mit dem Sie sämtche Zugangsdaten für Onlinedienste speichern und übersichtlich verwalten können.

Bitte beachten Sie, dass Sie die Bitdefender-Geldbörse (mit vollem Funktionsumfang) noch bis zum 15. Oktober 2023 weiter nutzen können. Danach können Sie nicht mehr auf die Geldbörse zugreifen. Wir empfehlen, alle Daten aus vorhandenen Geldbörsen bis dahin exportiert zu haben.

Zum Export Ihrer bestehenden Geldbörde und dem anschließenden Import in den Bitdefender Passwort Manager gehen Sie bitte wie folgt vor:

1. Öffnen Sie das Programmfenster von Bitdefender auf Ihrem Computer.

2. Klicken Sie im Menü auf der linken Seite auf „Privatsphäre“.

3. Klicken Sie dann auf „Einstellungen“ bei der Datenschutzfunktion „Passwortmanager“.

4. KLicken Sie unter „Möchten Se auf Ihre alten Geldbörsen zugreifen? Klicken Sie hier“

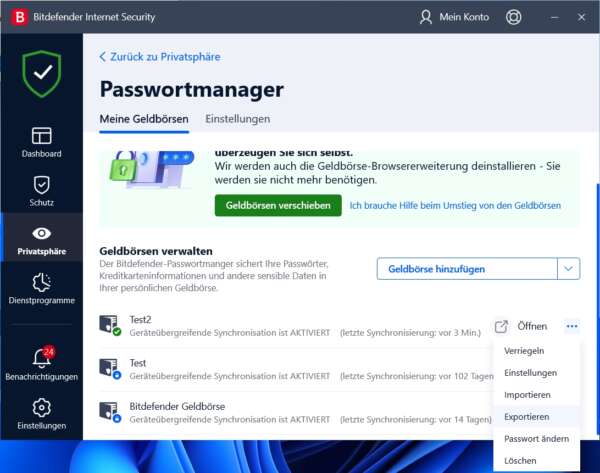

5. Wählen Sie ihre Geldbörse und klicken Sie auf die drei Punkte (…).

6. Wählen Sie den Eintrag „Exportieren“.

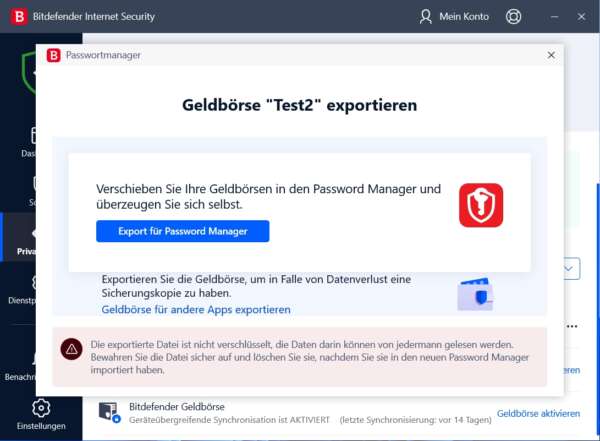

7. Klicken Sie auf „Geldbörse für andere Apps exportieren“.

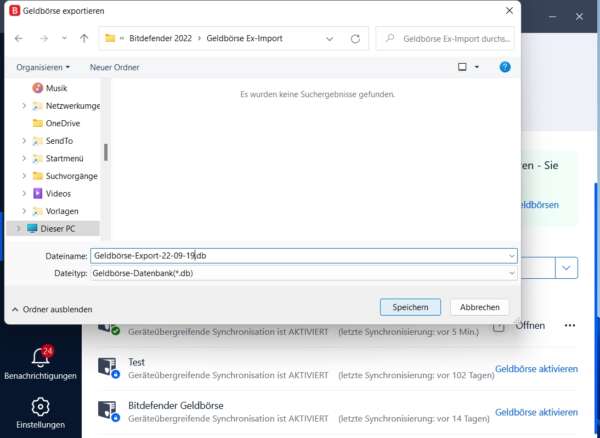

8. Wählen Sie einen Ort für die zu speichernde Datei und vergeben Sie einen Namen für die Datei,

9. Für den Import in eine neue Installation von Bitdefender, klicken Sie auf den Pfeil neben „Geldbörse hinzufügen“ und wählen den Eintrag „Bestehende Datenbank importieren“.

10. Wählen Sie die gespeicherte Datei und klicken Sie auf öffnen.

11. Geben Sie das Master-Passwort ein und klicken Sie auf „Importieren“: