新一波攻擊主要針對企業。

董事總經理/首席執行官(姓名可以在網站的印記中找到)、銷售和營銷人員(通常也公開可見)和公共管理部門的僱員(例如財務管理部門)。 他們是這波攻擊最頻繁的目標,但其他任何人都可能受到影響。

使用 WeTransfer,攻擊者使用一個非常知名的平台進行發送,例如 演示文稿、目錄或更大的圖形和照片。 WeTransfer 是一種雲服務,主要由公司和自由職業者使用。 它是滲透公司網絡的理想木馬。 網絡釣魚電子郵件看起來非常真實。 發件人似乎是雲服務“WeTransfer”,指向所謂下載文件的鏈接也看起來是真實的。 但是,該鏈接會指向另一個網站,其中受害者的電子郵件地址在第一步中被保存。 有了這個,攻擊者已經確定了所有容易的目標。

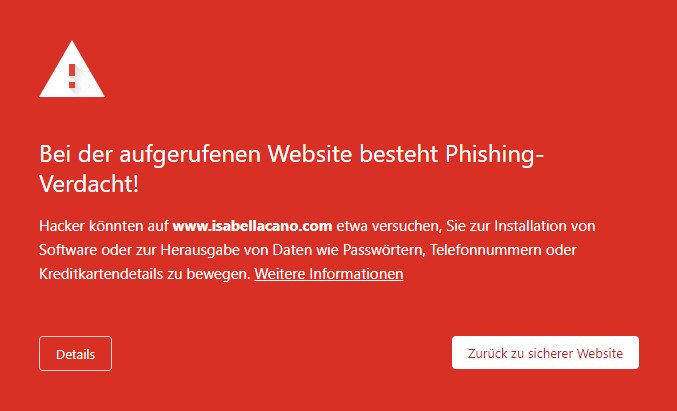

在下一步中,該網站將惡意代碼傳輸到受害者的計算機。 像 Bitdefender 或 McAfee 這樣的良好網絡瀏覽器保護可以幫助完成此步驟。 安全軟件會阻止對網站的訪問並警告可能存在的危險(見圖)。

我們對 Windows 10 自帶的安全保護“Windows Defender”進行了測試。 不幸的是,Defender 允許訪問該網站,因此我們只能任由間諜擺佈。

用戶如何防禦此類攻擊?

- 電子郵件客戶端應該只接收文本格式的電子郵件,而不是 HTML 格式的電子郵件。 此外,應防止自動重新加載外部內容(例如圖形)。 例如,在加載圖形時,攻擊者可以傳遞惡意代碼並知道誰打開了他的電子郵件(電子郵件地址因此被識別為潛在目標)。 文本格式的電子郵件可能看起來不那麼漂亮,但攻擊者無法再判斷電子郵件是否已打開甚至已閱讀。

- 健康的不信任,即使是已知的發件人,也是最好的保護。 會計的同事真的發了WeTransfer文件嗎? 可能不是。 Excel 或 PDF 文件不需要太多存儲空間,可以直接發送。 如果營銷部門的同事通過 WeTransfer 發送文件,則電子郵件被打開的可能性更高。 在單擊電子郵件中的鏈接之前,請查看電子郵件客戶端左下角的鏈接地址。 如果它沒有顯示“https://wetransfer.com/download/….”,則可能是網絡釣魚電子郵件。

- 如果 1 和 2 沒有幫助,並且電子郵件在沒有重點的時刻被打開,那麼像 Bitdefender 這樣的良好安全解決方案可以幫助抵禦攻擊。

- 如果 1 – 3 沒有幫助,仍然可以將系統還原到還原點或使用 EaseUS ToDo 備份進行定期更新。

結論:

它仍然令人興奮,並且攻擊變得越來越複雜。 過去,我們收到來自未知發件人的網絡釣魚電子郵件,其德語或英語很差。 如今,它們來自已知的發件人,在主題行中具有一半可理解的內容。 即使電子郵件在 Internet 上被加密,帶有電子郵件地址的標題也是可讀的,因為否則將無法將它們轉發給正確的收件人。 這就是網絡犯罪分子進入並獲取發件人和收件人的電子郵件地址的地方。 憑藉警惕的眼光、常識和良好的安全解決方案,用戶可以免受已知的網絡釣魚攻擊。