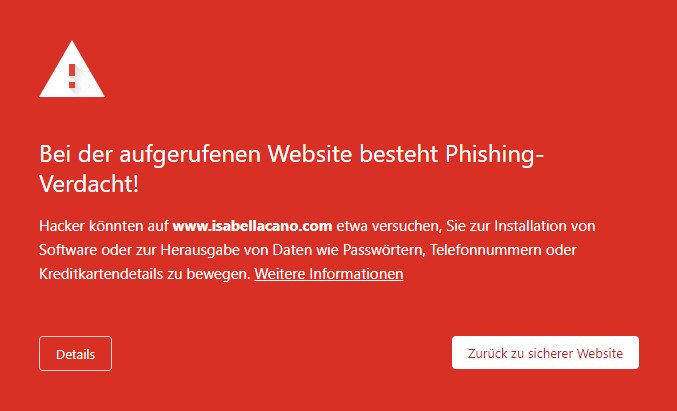

Die neue Angriffswelle richtet sich vor allem gegen Firmen. Geschäftsführer/CEO (Namen stehen im Impressum einer Website), Vertriebs- und Marketingmitarbeiter (meist ebenfalls öffentlich einsehbar) und Mitarbeiter aus öffentlichen Verwaltungen (z. B. Finanzverwaltungen). Sie sind die häufigsten Ziele dieser Angriffswelle, allerdings kann es jeden Anderen treffen. Mit WeTransfer bedienen sich die Angreifer einer sehr bekannten Plattform für die Versendung von z. B. Präsentationen, Katalogen oder größeren Grafiken und Fotos. WeTransfer ist ein Cloud-Dienst der vor allem von Unternehmen und Freiberuflern genutzt wird. Es ist ein ideales trojanisches Pferd, um in ein Firmennetzwerk einzudringen. Die Phishing-E-Mail wirkt sehr authentisch. Der Absender scheint der Cloudservice „WeTransfer“ zu sein, der Link zur angeblichen Download-Datei wirkt ebenfalls echt. Allerdings führt der Link zu einer anderen Website, auf der im ersten Schritt die E-Mail-Adresse des Opfers gespeichert wird. Damit haben die Angreifer schon mal alle einfachen Ziele identifiziert. Im nächsten Schritt übermittelt die Website Schadcode zum Rechner des Opfers. Bei diesem Schritt kann ein guter Webbrowser-Schutz wie von Bitdefender oder McAfee helfen. Die Security Software blockt den Zugang zur Website und warnt vor den möglichen Gefahren (siehe Bild).

Wir haben einen Test mit dem Windows 10 eigenen Security-Schutz „Windows Defender“ durchgeführt. Leider ließ der Defender die Website aufrufen und damit waren wir der Spionage ausgeliefert.

Wie können Anwender einen solchen Angriff abwehren?

- Der E-Mail Client sollte E-Mails nur im Text-Format nicht im HTML Format empfangen. Außerdem sollte das automatische Nachladen von externen Inhalten (z. B. Grafiken) verhindert werden. Beim Nachladen von z. B. Grafiken kann der Angreifer Schadcode weitergeben und weiß, wer seine E-Mail geöffnet hat (E-Mail-Adresse ist damit als potenzielles Ziel identifiziert). Die E-Mails sehen zwar im Text-Format nicht mehr so schön aus, allerdings kann ein Angreifer nicht mehr erkennen, ob eine E-Mail geöffnet oder sogar gelesen wurde.

- Ein gesundes Misstrauen, selbst bei bekannten Absendern ist der beste Schutz. Verschickt der Kollege aus der Buchhaltung wirklich eine WeTransfer Datei? Wohl eher nicht. Excel- oder PDF Dateien brauchen nicht viel Speicherplatz und würden auf direktem Wege gesendet. Falls der Kollege aus der Marketingabteilung eine Datei per WeTransfer sendet, ist die Wahrscheinlichkeit höher, dass die E-Mail geöffnet wird. Vor dem Anklicken des Links in der E-Mail unten links auf die Linkadresse im E-Mail-Client achten. Wenn dort nicht „https://wetransfer.com/download/….“ Steht, handelt es sich wahrscheinlich um eine Phishing E-Mail.

- Wenn 1 und 2 nicht geholfen haben und in einem unkonzentrierten Moment die E-Mail geöffnet wurde, kann ein gute Security Lösung wie Bitdefender helfen einen Angriff abzuwehren.

- Wenn 1 – 3 nicht geholfen haben, ist es immer noch möglich das System auf einen Wiederherstellungspunkt zurückzusetzen oder mit EaseUS ToDo Back-up regelmäßige Updates anzufertigen.

Fazit:

Es bleibt spannend und die Angriffe werden immer ausgefeilter. Früher erreichten uns Phishing E-Mails von Unbekannten in schlechtem Deutsch oder Englisch. Inzwischen sind es bekannte Absender, in deren Betreff halbwegs nachvollziehbare Inhalte stehen. Selbst wenn die E-Mails verschlüsselt im Internet unterwegs sind, so ist der Kopf mit der E-Mail-Adresse lesbar, weil sonst eine Weiterleitung an den richtigen Empfänger nicht möglich wäre. Hier setzen Cyberkriminelle an und greifen die E-Mail Adressen des Senders und Empfängers ab. Mit wachsamen Auge, gesundem Menschenverstand und einer guten Security-Lösung ist der Anwender vor einem bekannten Phishing Angriff geschützt.